Il Ransomware è un software sviluppato dai cyber criminali con l’obiettivo di rendere inaccessibili quanti più dati aziendali possibili – e vitali per la business continuity – per poi estorcere denaro.

Come?

Attraverso la cifratura dei dati e la richiesta di riscatto in criptovalute.

A rendere il Ransomware un nemico ancora più terribile c’è la totale incertezza sulla ricezione delle informazioni necessarie per lo sblocco dei dati, in seguito al pagamento. Si pensi che circa il 35 % delle vittime, dopo aver versato l’importo richiesto per il riscatto, non riceve alcunché. D’altra parte, per chi decide di non pagare, si sta aggiungendo anche la minaccia della pubblicazione dei dati, a dimostrazione della perfidia degli attori.

Per definizione il Ransowmare attecchisce un punto specifico della rete, per poi tentare di propagarsi quanto più velocemente possibile nell’intero network aziendale, criptando qualsiasi altro dato remoto che incontra nel suo percorso.

L’effettiva cifratura dei dati è generalmente la parte più “in superficie” del processo di violazione dell’azienda. La diffusione indisturbata del malware all’interno dell’infrastruttura e l’improvvisa indisponibilità di grandi quantità di dati, persino dei backup, è evidentemente la dimostrazione che l’infezione potrebbe essere iniziata parecchio tempo prima e rimasta latente. Nessuno può escludere nemmeno eventuali esfiltrazioni di dati intermedie. Un attacco Ransomware è emblematico della strategia della persistenza messa in atto dagli hacker, portata in luce nel pod precedente del nostro Cybersecurity Project, dedicato alla mente dell’hacker.

Il primo Ransomware di cui abbiamo effettiva evidenza è stato pubblicato nell’ormai lontano 1989, ma è solo negli ultimi anni che questo tipo di attacco si è evoluto a tal punto da riuscire a far breccia anche nelle realtà aziendali più strutturate anche dal punto di vista della sicurezza informatica.

L’ascesa del numero di attacchi Ransomware, il livello di sofisticazione tecnica usato, ma soprattutto le metodologie applicate dimostrano quanto queste derivino da un ambiente criminale molto organizzato e strutturato (business oriented), non più, come anni fa, da un ambito limitato all’underground (dove trova spazio anche la semplice goliardia).

La decentralizzazione dei vari nodi di C&C nei vari Stati, l’utilizzo di protocolli P2P, la conoscenza e la capacità di sfruttare gli equilibri geo-politici permettono la creazione di strutture di C&C a ragnatela, di difficile individuazione e, soprattutto di difficile smantellamento.

Dietro allo smantellamento di un’infrastruttura Ransomware non è raro vedere interventi di carattere governativo, a dimostrazione della grande necessità di risorse e di potere da mettere in campo per fronteggiare questi criminali. Nella maggior parte dei casi, invece, il cybercrime rimane impunito ed è difficile, se non impossibile, individuare i veri autori di un Ransomware.

Oltre a gruppi criminali sparsi per il mondo, attualmente si possono trovare con estrema semplicità sul Darknet dei servizi Ransomware As A Service completamente strutturati, organizzati e rilasciati proprio come se fossero un “servizio legale” a costi assolutamente non eccessivi. In maniera simile si possono trovare anche servizi di attacchi DDos proposti in varie modalità, con la possibilità di richiede servizi hacker creati ad hoc a seconda dell’intento criminale.

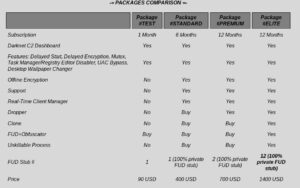

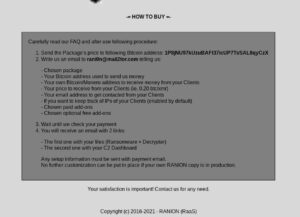

Vediamo in Figura 2 i diversi pacchetti di Ransomware as a Service in vendita e pronti all’uso, con vari upgrade a seconda delle “necessità”. Nella figura 3 viene mostrata la procedura per effettuare il pagamento e ricevere i file malevoli.

Figura 2

In sostanza, oggi chiunque può far partire un attacco Ransomware, senza particolari competenze tecniche o risorse economiche. Chiaro è che, in caso di sprovveduti, risulti meno complicato risalire al mittente, ma anche questi cybercriminali possono provocare danni ingenti al business aziendale.

Come difendersi dal fenomeno Ransomware: Gap Analysis, Response & Remediation

Per contrastare il fenomeno Ransomware si debbono contestualizzare le contromisure tecnologiche, di design e di processo standard, applicandole alle specifiche caratteristiche dell’attacco.

Non esistono purtroppo regole assolute per difendersi dalle violazioni. Le modalità ed i vettori di attacco sono molteplici e molto eterogenei tra di loro: phishing, USB-key infetta, PC non gestito/trusted ed infetto inserito in rete con disinvoltura, interconnessione con una rete infetta, etc. .

Le metodologie adottate dal cybercriminale hanno un elemento comune: la ricerca dell’errore umano, causata spesso dalla disattenzione o dalla mancata formazione. Pensando al phishing, l’errore umano, talvolta, è inevitabile.

Molto spesso le mail malevoli sono interne al server di posta ed arrivano da mittenti reali presentandosi in forme molto diverse tra loro, ma sempre efficaci: quella del Responsabile Team che ti chiede “clicca qui”, è la più significativa.

Ma proprio quella mail, probabilmente, è stata inviata a seguito di un accesso non autorizzato al portale di posta elettronica (magari non protetto da MFA), con credenziali reali recuperate dal deep o dark web. Questo dimostra ancora una volta che gli attacchi iniziano molto tempo prima di quando si evidenziano.

È indispensabile, quindi, intervenire sulla prevenzione per non dover correre ai ripari … quando ormai è troppo tardi.

Un ruolo fondamentale lo gioca l’intervallo di tempo che trascorre tra l’infezione e la prima evidenza.

Per questo motivo, diventano fondamentali anche asset come servizi SOC e piattaforme di Threat Management, che permettono di gestire con maggiore tempestività e prevenzione queste minacce.

Attack Continuum & Attack Kill Chain

Per comprendere meglio questi aspetti occorre tenere in considerazione alcuni concetti di letteratura (figura 3).

Si definisce Attack Continuum lo sviluppo temporale di un attacco, mentre con Attack Kill Chain si intendono le fasi che effettivamente mette in campo un hacker per perpetrare l’attacco.

Come riportato in figura, possiamo vedere la relazione esistente tra le fasi dell’Attack Kill Chain e l’evoluzione temporale rappresentata dall’Attack Continuum.

È importante, inoltre, tenere a mente la nomenclatura prevista nel NIST Cybersecurity Lifecycle (Cybersecurity Framework) che identifica in 5 macro-categorie le contromisure che devono essere effettive nel contrastare le minacce informatiche: Identify, Protect, Detect, Respond, Recover.

Anche per queste 5 categorie è possibile esprimere la relazione rispetto alle due classificazioni precedenti.

Identify & Protect

Prima dell’attacco (Before) viene attraversata una serie di fasi propedeutiche all’innesco dell’infezione vera e propria.

Nella prima fase dell’Attack Kill Chain (Reconaissance) viene scelto e studiato il target, spesso avvalendosi delle informazioni presenti sui canali social.

Successivamente viene veicolato l’attacco (Weaponization & Delivery) verso il suo punto di primo contatto, mediante i canali maggiormente utilizzati dagli utenti: siti malevoli intercettati durante la navigazione web o mail di phishing, ma anche chiavette USB e comunicazioni interne che sfruttano protocolli di rete vulnerabili, nell’ottica di movimento laterale.

Nella fase Before, occorre agire in logica di prevenzione (Protect), attuando tutte le contromisure e le configurazioni che un corretto design raccomanda.

In primo luogo, occorre attuare una corretta valutazione della sicurezza perimetrale, mettendo in campo soluzioni per proteggere l’accesso a Internet da parte degli utenti, sia in sede che in mobilità.

Non dimentichiamoci anche che la email risultano essere ancor oggi il vettore di attacco numero uno, rendendo indispensabili soluzioni efficaci di Mail Security. Allo stesso modo, l’analisi del DNS risulta particolarmente efficace nel prevenire collegamenti a siti malevoli durante la navigazione o a causa di link presenti in mail di phishing.

Protect & Detect

La fase di Delivery di un attacco non contempla solo il suo contatto iniziale, bensì si articola spesso nel movimento laterale, che mira a portare l’attacco verso i veri target: i server.

In quest’ottica la prevenzione si traduce in design e in particolare in una corretta segmentazione di rete, soprattutto verso le zone più sensibili, come il datacenter.

Infine non è possibile trascurare il ruolo fondamentale dell’utente durante la fase di primo contatto, dove spesso gli attaccanti fanno leva sulla mancanza di educazione informatica.

A tal proposito si rende sempre più indispensabile indirizzare, come detto, la formazione degli utenti attraverso piattaforme di Security Awareness che, tramite campagne di phishing mirato e formazione strutturata, sono in grado di formare gli utenti nel riconoscere con maggiore accuratezza il comportamento improprio di uno strumento informatico. Anche in questa prima fase pre-attacco l’utilizzo di una piattaforma di Threat Management si fa apprezzare grazie alla possibilità di essere sfruttata per fare Threat Hunting, andando ad analizzare la superficie di attacco nella sua interezza e rivelandoci se possa risultare vulnerabile a un certo tipo di attacco o addirittura già compromessa.

Consapevoli che la prevenzione non può garantire il 100% di protezione, dobbiamo proseguire nel contrastare la catena di attacco anche nelle fasi successive dell’Attack Continuum.

Affinché l’attacco faccia effettivamente breccia (During) vengono sfruttate vulnerabilità applicative, tramite l’utilizzo di exploit in parallelo a tecniche di evasione delle protezioni.

Le vulnerabilità più critiche, se non opportunamente risolte, permettono, infatti, di acquisire un sufficiente controllo, per poi ottenere persistenza nel sistema mediante l’installazione di un malware vero e proprio (Install). Una volta installato il malware, gli hacker possono interagire direttamente con gli endpoint compromessi (Command&Control) per muoversi lateralmente, esfiltrare dati o scaricare le chiavi di cifratura che proprio i Ransomware utilizzano nei loro algoritmi di cifratura.

In questa fase, le contromisure in gioco, sia sulla network che lato endpoint, devono essere in grado di rilevare (Detect) e possibilmente bloccare o inibire l’infezione, chiamando in causa funzionalità di Intrusion Prevention, Anti-Exploit e Anti-Malware.

In particolare, queste ultime hanno vissuto un’evoluzione importante negli ultimi anni, diventando soluzioni avanzate che si avvalgono di modelli signature-less, per intercettare le minacce.

Anche l’analisi del flusso dati relativo al protocollo DNS risulta essere parte fondamentale del processo di detection, in quanto in grado di rilevare lo stato di compromissione, di prevenire download di payload malevoli da target malevoli ed in fase di infogathering, di individuare le prime attività sospette di studio dell’attacco (Active Reconaissance), così come delle chiavi di cifratura stesse.

Anche nella fase di Detect, in sostanza, una piattaforma di Threat Management in grado di correlare evidenze provenienti da diverse soluzioni è ciò che serve per dare visibilità e contesto a quello che sta accadendo. Le capacità di queste piattaforme sono ancor più evidenti e valorizzate quando abbinate all’abilità e alla tempestività con cui un servizio SOC può presidiare e gestire i casi.

Respond & Recover

Anche nelle fasi definite “post-attacco” (After), ossia quando l’attacco è arrivato al suo obiettivo finale (Action on Target), dobbiamo essere in grado di reagire.

Nella Response le piattaforme di Threat Management e i servizi SOC rimangono l’elemento chiave in grado di analizzare l’attacco al fine di definirne l’esatto perimetro e il conseguente contenimento.

Per quanto riguarda la fase di ripristino (Recover) sono indispensabili, invece, processi e tecnologie di backup che siano efficaci nel garantire un’effettiva e quanto più celere ripartenza dell’operatività senza perdita di dato o di livelli di servizio. Indispensabile affinché questa fase possa andare a buon fine è un’analisi iniziale dei propri asset, in cui vengono identificati (Identify) dati e servizi critici a cui devono essere indirizzati questi processi.

Contenuti a cura di: Team Security Lantech Longwave

Torna alla puntata precedente e scopri come avere visibilità completa della tua superficie d’attacco

Seguici sul prossimo Cybersecurity PODS!

Proteggi il tuo business aziendale dagli attacchi Ransomware:

richiedi maggiori informazioni al nostro Team Security!